DocomoスマホのF-10DでMVNOsimによるテザリング方法

通信費代を安くするために使っていたF-10D(ARROWS X)をsimフリーにして音声通話付OCNモバイルONEにしました。

※OCNモバイルONEのsimはdocomo端末の場合、simフリーにしなくても使えたらしいが(--;)

しばらく使用しているとある日、テザリングができないことに気付く。。。

テザリングを使用する機会がある自分にとっては意識せずに移行してしまったことを後悔しました。

しかし、端末をroot化することによってテザリングができることを知り、調べて実施した結果、テザリングを可能にできたのでその方法を記載します。

【注意】

・root化するとドコモのサポートが受けられなくなります。

・万が一文鎮化しても責任は負えません。

・動作しなくなるアプリがあります。(ちなみにパズドラが動作しなくなりました(T_T))

・記載内容が理解できる方のみ実施してみてください。

※よって実施は自己責任でお願いします。

==========[ここから]==========

①USBデバッグの有効

F-10Dの [本体設定] > [端末情報] で[ビルド番号]を7回タップすると、[開発者オプション]が有効になります。

[開発者オプション]をONにし、[USBデバッグ]にチェックを入れます。

②提供元不明アプリのインストール許可

F-10Dの[メニューキー] > [本体設定] > [セキュリティ] > [提供元不明アプリ]にチェックを入れます。

③adb USBドライバのインストール

下記URLから[ADB用USBドライバ]をダウンロードしてください。

http://spf.fmworld.net/oss/driver/adb/

解凍するとフォルダ内の"android_winusb.inf"がドライバです。

PCとF-10DをUSB接続し、PCで[コントロールパネル] > [デバイスマネージャ] を開くと"ポータブルデバイス"の下に認識されていると思います。

F-10Dで [メニューキー] > [本体設定] > [その他] > [テザリング] > [USBテザリング]にチェックします。

メッセージが出力されますが、理解した上で「OK」をタップしてください。

するとPCの[デバイスマネージャ] で [ほかのデバイス」の中に"F-10D"が認識されます。

"F-10D"を右クリックして[ドライバーソフトウェアの更新]を選択し、先程ダウンロードした[ADB用USBドライバ]のフォルダを選択して"android_winusb.inf"をインストールしてください。

完了すると[デバイスマネージャ]の"Android Device"に"Android Composite ADB Interface"が表示されたらadb USBドライバのインストールはOKです。

④root化

下記URLからroot化ツールをダウンロードして圧縮ファイルを解凍してください。

http://ux.getuploader.com/F10D/download/14/f-10D_root_tool.7z

"f-10D_root_tool"というフォルダが出来ると思います。

解凍されたフォルダ内の、"runme.bat"をダブルクリックします。

するとコマンドプロンプトが起動して、文字が自動で流れるので指示に従い[Enter]キーを押して進みます。

完了すると再度"何かキーを押してください"と出力されるので[Enter]キーを押します。

再度メッセージが出力されますが理解した上で[Enter]キーを押して完了です。

これでSuperSUがインストールされればroot化完了です。

"runme.bat"を実行した際に、"device not found"が出た場合、adb USBドライバが入ってないか、adb USBドライバがF-10Dのものではないのでインストールを正常に完了させてください。

⑤テザリング実装方法

・Xposedを下記URLからダウンロード

http://dl.xposed.info/latest.apk

ファイル名:de.robv.android.xposed.installer_v32_de4f0d.apk

・"F-02E_mvnosimpatcher.apk"を下記URLからダウンロード

ダウンロードする為の認証パスワードは「F-02E」です。

http://ux.getuploader.com/star69/download/43/F02E_mvnosimpatcher.apk

ファイル名:F-02E_mvnosimpatcher

ダウンロードした"F-02E_mvnosimpatcher"の拡張子を".apk"に変更してください。

変更時に"拡張子を変更するとファイルが壊れる可能性があります"というメッセージが出力されますが「OK」を押してください。

"F-02E_mvnosimpatcher" ⇒ "F-02E_mvnosimpatcher.apk"

・ダウンロードした2つのファイルをF-10D上のSDカードの直下へコピーします。

・F-10D上で上記2つをインストール

F-10Dのファイルマネージャを起動し下記フォルダ、又はファイルをコピーした場所を表示させます。

ファイルマネージャがない場合は適当なファイルマネージャアプリをインストールしてください。

"/mnt/external_sd"

コピーした上記2つのファイルが存在しますので、

まず"de.robv.android.xposed.installer_v32_de4f0d.apk"(パズル型アイコン)をタップしてインストールします。

次に"F-02E_mvnosimpatcher.apk"(ドロイド君アイコン)をタップしてインストールします。

・Xposedのフレームワークをインストール

アプリ一覧からXposedを起動し、[フレームワーク] > [インストール/更新]をタップします。

[フレームワーク]に移動し、[再起動]で端末を再起動します。

再起動したら再度Xposedを起動し、[モジュール]をタップするとインストールした

"F-02E_mvnosimpatcher.apk"が表示されるのでチェックを入れます。

[フレームワーク]に移動し、[再起動]で端末を再起動します。

これで完了です。

再起動したらテザリングを有効にして試してみてください。

画面左上にテザリングアイコンが出て、約10秒くらい待つとアンテナの左に3Gが表示されたら成功です!

(LTE表示は更に数秒時間がかかります。)

表示されない場合は残念ながら失敗です。

【FortiGate】 DHCPでProxyを割り当てる設定方法

①フィーチャーの有効化

システム > Status > フィーチャー でExplicit Proxyを"ON"にする。

又は、システム > 設定 > フィーチャー でExplicit Proxyを"ON"にする。

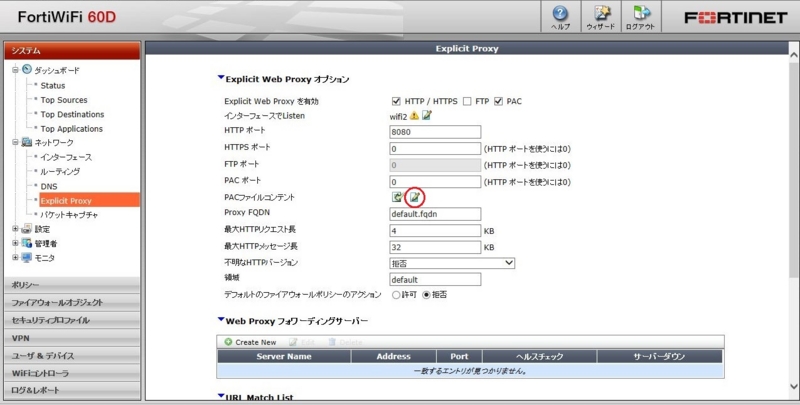

②Explicit Web Proxyオプションの設定

・システム > ネットワーク > Explicit Proxy を選択。

・「Explicit Web Proxyを有効」の"HTTP/HTTPS"と"PAC"にチェックを入れる。

・必要なポート番号を記入する。

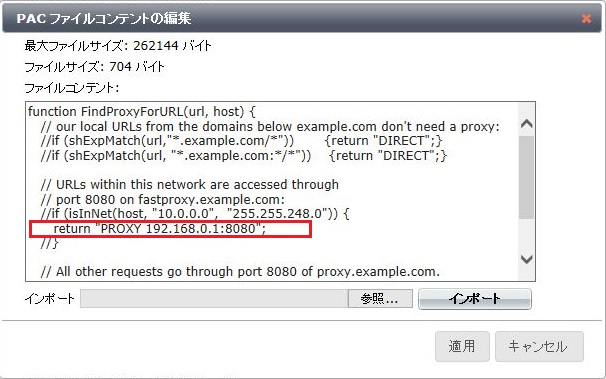

・PACファイルを編集する。

↑赤枠部分を編集してProxyのIPアドレス又はFQDNを入力↑

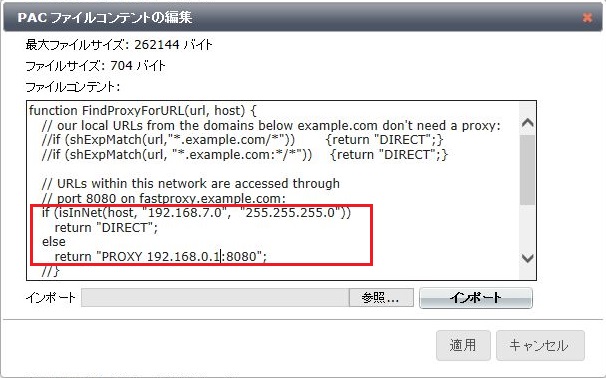

・プロキシを使用しない為の例外設定(除外設定)は下図参照

・適用をクリックする。

③該当Interface設定

・DHCPサーバを有効にしてアドレス範囲等を記入する。

・Explicit Web プロキシを有効化

④DHCPサーバのオプション設定

・CLIでDHCP Information(252番)でProxy.pacのURLを配布させるように設定する。

・Proxy.pacのURLは "http://[FortiGateのIPアドレス]:8080/proxy.pac"

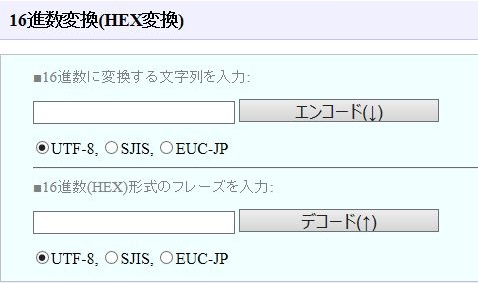

・URLをhexa変換して記載する。hexa変換は⇒こちら

・URLを記載して"エンコード"をクリックすると変換される。

・変換されたフレーズをCLIで設定する。

root # config system dhcp server root (server) # edit 1 ←DHCPサーバNo.は"show"で参照できる root (1) # set option1 252 '687474703a2f2f3139322・・・・・・・'

【FortiGate】 VDOMの有効設定

FortiGateのVDOMを有効にする設定を実施してみました。(検証はFortiWiFi 60Dで実施)

設定はCLIで実施する。

root # config system global root (global) # set vdom-admin enable root (global) # end You will be logged out for the operation to take effect Do you want to continue? (y/n)y

※設定後セッションが切れログインし直す必要がある。

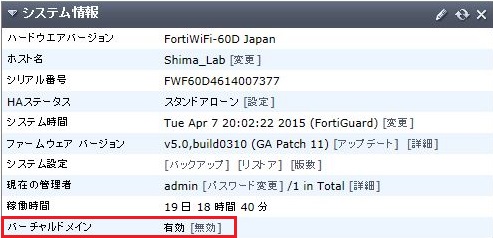

GUIでVDOMが有効になったことを確認する。

・左ペインから システム > ダッシュボード からシステム情報を閲覧する。

バーチャルドメインの欄が追加されて有効になっていることが確認できる。

【FortiGate】 Internalポートの変更方法

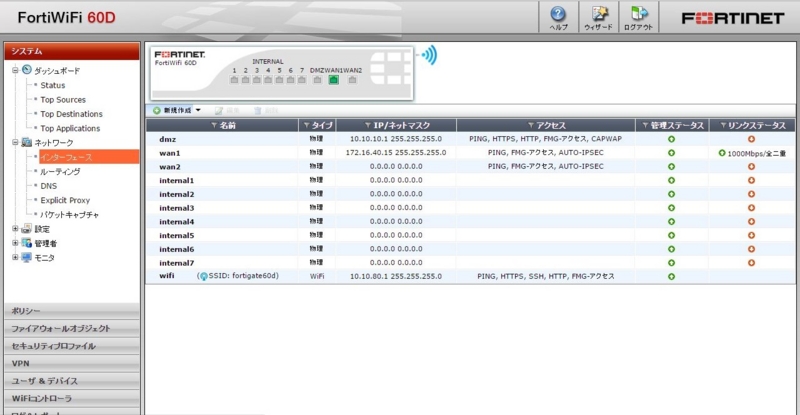

FortiGateのInternalポートを分割してスイッチポートやルーテッドポートにする場合の方法を検証しました。(検証はFortiWiFi 60Dで実施)

簡潔に説明するならInternalポートのモードを"switch"から"Interface"に変更するだけです。

①Internalポートに関連している設定を削除する。

デフォルトの設定内容の場合、IPアドレスの削除とポリシーの削除が必要です。

・左ペインから ポリシー > ポリシー > ポリシーを選択し"Internal - wan1"のポリシーを削除する。

・左ペインから システム > ネットワーク > インターフェースを選択しリストから"Internal"を選択して[編集]をクリックする。

IP/ネットワークマスクを"0.0.0.0/0.0.0.0"に変更して完了。

②Internalポートを分割(解除)する。 ※設定はCLIのみ操作可能

・Internalポートのモードを確認する。

root# get system global ~~~~~(省略)~~~~~ internal-switch-mode: switch

・Internalポートのモードを変更する。 ※変更後再起動が必要です。

root# config system global root (global) # set internal-switch-mode interface root (global) # end Changing switch mode will reboot the system! Do you want to continue? (y/n)y root # The system is going down NOW !! Please stand by while rebooting the system. Restarting system.

・Internalポートのモードを確認する。

root # get system global ~~~~~(省略)~~~~~ internal-switch-mode: interface

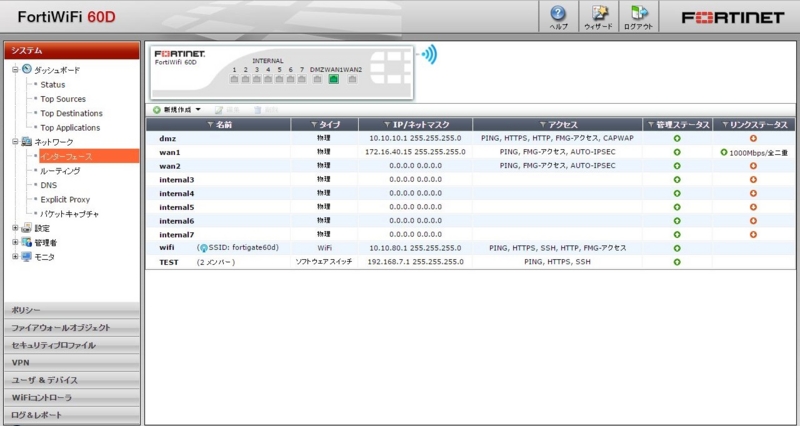

・GUIで確認すると下図のように分割されているのがわかる。

【参考】

●分割したInternalポートを自由にグルーピングしたりカスタマイズする方法

・左ペインから システム > ネットワーク > インターフェースを選択しリスト左上の[新規作成]をクリックする。

*設定内容* 名前 : 任意の名前を記載 タイプ : ソフトウェアスイッチ(用途により選択可) 物理インターフェースメンバ : グルーピングする物理インターフェースを選択(複数可能) IP/ネットワークマスク : 任意のアドレスを記載

上記設定をして[OK]をクリックする。

下図のように設定され、複数Interfaceが同一セグメントのswitchportのようなイメージで使用できます。

【BIG-IP】 証明書更新

BIG-IP LTM で証明書の更新を実施した。 ※バージョンは11.4.1 Build 635.0で実施。

[前提]

当BIG-IP LTM でCSRの作成を実施して、そのCSRを基にGeoTrustで発行してもらった証明書で更新を実施した。

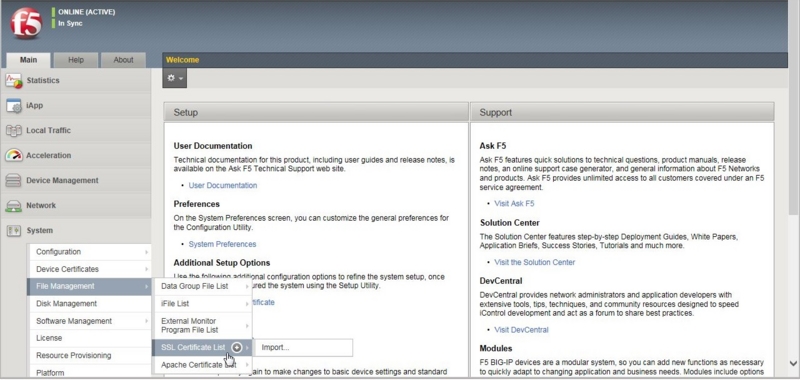

証明書のインポート

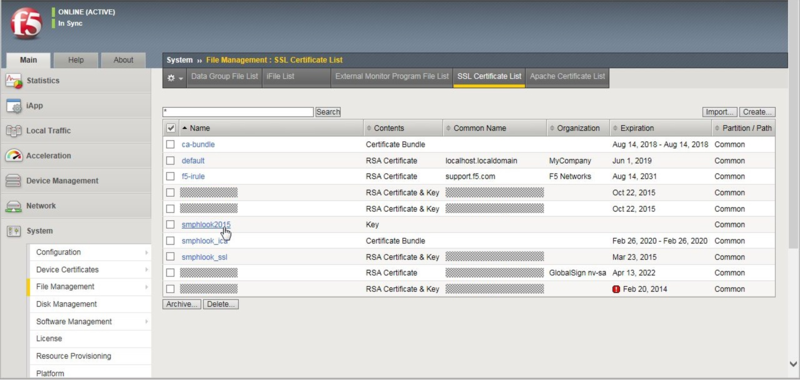

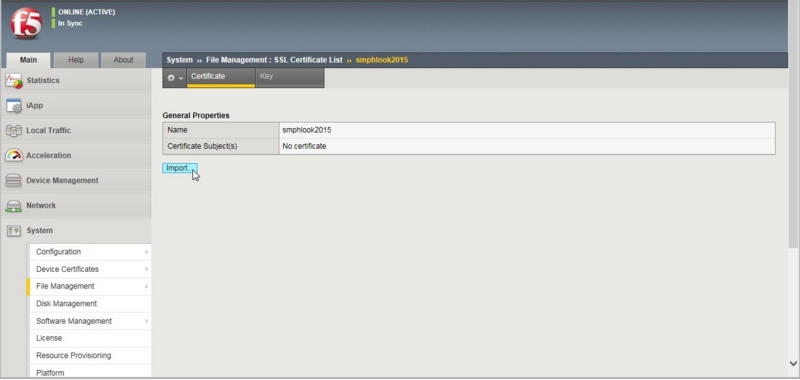

①Mainメニュー>System>File Management>SSL Certificate Listを選択する。

②事前に作成したCSRの"Name"をクリックする。 ※Contentsは"Key"となっている。

③「Import...」ボタンをクリックする。

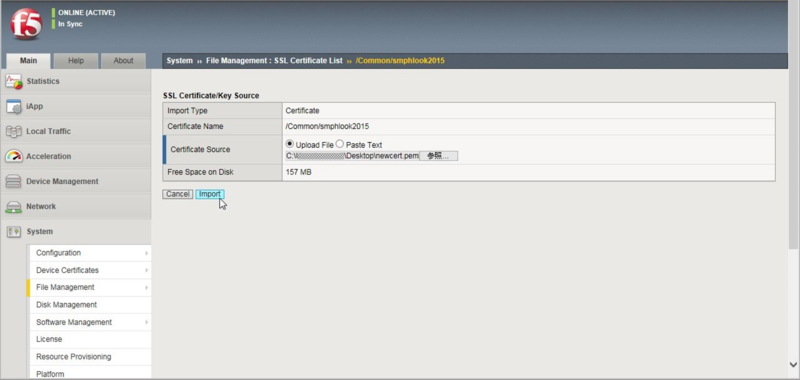

④「Upload File」を選択し「参照」ボタンで該当の証明書を選択し、「Import」ボタンをクリックする。

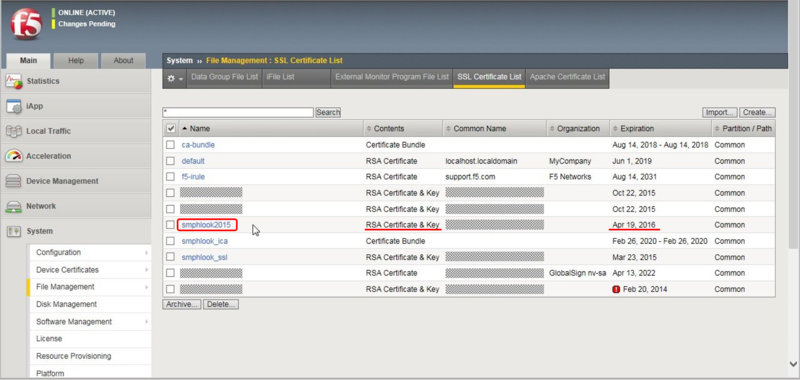

⑤証明書が正常にインポートされたことを確認する。

Contents欄が"RSA Certificate & Key"と表示され、Expiration欄が正しい有効期限が表示されていること。

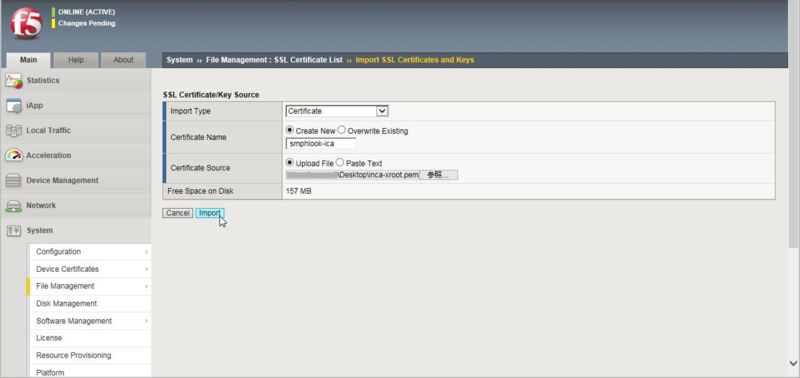

中間CA証明書のインポート

①Mainメニュー>System>File Management>SSL Certificate Listを選択し、「Create...」ボタンをクリックする。。

②Import Typeは"Certificate"を選択。Certificate Nameは"Create New"を選択し任意の名前を入力(12文字以内)。Certificate Sourceは中間CA証明書とクロスルート証明書を合わせたファイルを選択する。最後に「Import」をクリックする。

[参考]中間CA証明書とクロスルート証明書の合成方法

それぞれのファイルをテキストベースで下記のように組み合わせて一つのテキストファイルにする。

ファイル形式は「.txt」「.pem」どちらでも可。(他の拡張子でもテキスト表示できれば問題ないと思われる。)

-----BEGIN CERTIFICATE----- MIID+~~~~~ (中間CA証明書の内容) ~~~~~abcdefg -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIDf~~~~~ (クロスルート証明書の内容) ~~~~~abcdefg -----END CERTIFICATE-----

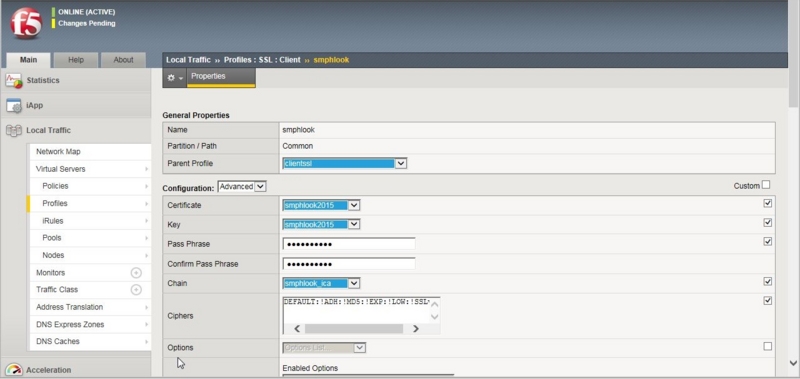

証明書の切替

①SSLプロファイル内の証明書を切替える。

Local Traffic>Profiles>SSL Clientを選択し、対象のProfile Nameを選択する。

②"Certificate"と"Key"は新しい証明書を選択する。"Chain"は新しい中間CA証明書・クロスルート証明書を選択して、下部「Update」をクリックする。

サービス利用中に切り替えても影響はほぼない。切替後の次の新規セッションから証明書が切り替わっていることとなる。

[備考]

今回は証明書発行機関がGeoTrustであったが、GlobalSign等は事前にCSRを作成せずに証明書を発行でき、*1PKCS 12(IIS)形式で簡単にインポートできる。

*1:Version 11以降